|

| |||||||

| Politica y Sociedad Espacio dedicado a la información y discusión de todo lo relacionado con nuestro país, departamento y ciudad, pero también de todo aquello que ocurre en el mundo. Noticias, fenómenos sociales y datos históricos tienen su sitio aquí. Todas las opiniones se aceptan siempre y cuando se hagan respetando a los demás y sin insultos. |

| Hola Invitado! Tómate un minuto para registrarte, es 100% GRATIS y no verás ninguna publicidad! ¿Qué estás esperando? | Registrarse Ahora |

Politica y Sociedad » Caín de América: Uribe logró desplegar 3 mil Blackberry para espiar Pdvsa y otros entes (+Video)Participa en el tema Caín de América: Uribe logró desplegar 3 mil Blackberry para espiar Pdvsa y otros entes (+Video) en el foro Politica y Sociedad. |

| | ||||

| Tema | Autor | Foro | Respuestas | Último mensaje |

| Caín | PEDROELGRANDE | Politica y Sociedad | 2 | 18-05-2014 19:02:37 |

| El 'Caín de América' se reivindica. | pipe333 | Politica y Sociedad | 3 | 27-08-2012 00:40:01 |

| Espiar una BlackBerry | santipaspi | Celulares | 3 | 08-03-2012 14:47:24 |

| Los otros famosos que no logró matar el asesino de John Lennon | WeBMaSTeR_ShEvI | Television y Farandula | 1 | 24-01-2012 06:13:09 |

| Chat de Facebook, Skype y otros para blackberry | juaneteb | Celulares | 12 | 11-02-2011 13:17:49 |

| | #1 | |

Uribe-fans en 1, 2, 3..... Rodríguez Torres: Uribe logró desplegar 3 mil Blackberry para espiar Pdvsa y otros entes estratégicos (+Video) 16 mayo, 2014 El ministro Miguel Rodríguez Torres denunció que Carlos Escobar (un “hacker” aparentemente involucrado en un nuevo escándalo de “chuzadas” en Colombia, interviniendo correos de los negociadores de paz y del propio presidente Juan Manuel Santos) intentó infiltrar en Pdvsa y otros entes estratégicos del Estado unos 3 mil teléfonos Blackberry con un software espía especial, que permitía al propio Alvaro Uribe Vélez tener información estratégica sobre estos entes. El plan fue descubierto y desarticulado por el Sebin. “Si a Pdvsa le regalaban 100 teléfonos, los cien que hablaran por allí, toda esa información la obtenía Alvaro Uribe Vélez por vía de este señor, Carlos Escobar”. Texto: Alba Ciudad Así lo aseguró Rodríguez Torres, ministro de Relaciones Interiores en Venezuela, este viernes en la noche en el programa “Cruce de Palabras” de la televisora Telesur, conducido por el periodista William Parra. Rodríguez Torres: Uribe intentó infiltrar 3 mil Blackberry con software espía a gobierno venezolano Mire este video en Youtube. “Es interesante la vinculación entre Carlos Escobar, Alvaro Uribe y Frank Tello, un narcotraficante que fue deportado de Venezuela en 2010. Hay una sociedad estrecha entre el narcotráfico y Alvaro Uribe para hacer daño en Venezuela”, señaló el ministro. Rodríguez Torres leyó un informe de inteligencia que explica que “Carlos Escobar, phD en ingeníeria electrónica con amplia experiencia en el área de las telecomunicaciones, mantiene contacto con altos funcionarios del Ejército colombiano, específicamente con el director del B2 (inteligencia militar), Víctor López para el momento. Por sus propios comentarios manifiesta que fueron compañeros de estudio”. “La información obtenida por este servicio -cuando iniciamos un proceso de inteligencia sobre este señor- relaciona al Sr. Carlos Escobar con presuntas escuchas telefónicas que pudieran estar aconteciendo mediante el despliegue de 3 mil teléfonos celulares Blackberry a nivel nacional y que estarían colocados en organismos y entes estadales, entre ellos Pdvsa”.  Carlos Escobar (segundo de izquierda a derecha) junto a Alvaro Uribe “Él logró penetrar Pdvsa y entregar teléfonos. Afortunadamente, cuando el Sebin detecta, eso se neutraliza”. En la entrevista no se especificó en qué año ocurrieron los hechos. Indico el ministro que Escobar “entregaba redes de teléfonos para hacer demostraciones, pero esos teléfonos, todos traían un software que hacía de esos teléfonos un ‘espejo’. Todo lo que se hablara en esa red, ellos tenían la información directamente. Si a Pdvsa le regalaban 100 teléfonos, los cien que hablaran por allí, toda esa información la obtenía Alvaro Uribe Vélez por vía de este señor, Carlos Escobar”. “Esto lo hizo Alvaro Uribe Vélez, manteniendo un control absoluto sobre algunos funcionarios del Ejecutivo”. Su finalidad era “crear una plataforma estratégica a corto plazo sobre presuntos hechos de corrupción a nivel gubernamental y demostrar a través de la inducción mediática dudas sobre la transparencia de altos funcionarios del gobierno venezolano a través de las chuzadas de sus teléfonos”. Rodríguez Torres continuó leyendo el informe: “Con la promoción de la empresa GSM Seguros, que era la empresa que él tenía en Venezuela, el ciudadano Carlos Escobar, financiado por el narcotraficante de nacionalidad colombiana Frank Tello Candelo, conocido como El Patrón, quien fue deportado a Estados Unidos en fecha 13 de julio de 2010, ha implementado una maquinaria publicitaria en lugares exclusivos de la capital, ofreciendo las bondades del sistema de seguro de telefonía celular, un software que opera con la misma similitud a los procedimientos utilizados por el DAS de Colombia -en esa época existía el DAS- para las escuchas de las conversaciones”.  Uribe Vélez y Carlos Escobar (de rojo, con un celular en la mano), junto al candidato presidencial colombiano por el uribismo, Oscar Iván Zuluaga (derecha, señalado por la flecha) El informe explica cómo Escobar instaló sistemas de redes de telecomunicaciones inalámbricas de WiFi en el estado Vargas, “y con eso trató de rodear y ofrecerlo gratuitamente a sectores cercanos al avión del Presidente. Él hablaba de que chuceó al Presidente, no sé si fue cierto o falso, no lo pudimos probar, pero sí lo intentó”, dijo Rodríguez Torres haciendo referencias a afirmaciones de Escobar, según las cuales “yo le abrí la cuenta Twitter a Hugo Chávez, @chavezcandanga, un día que íbamos en un helicóptero”. Rodríguez Torres mostró una foto de Escobar con Uribe, aunque indicó que Escobar era socio de Frank Tello en la empresa GSM Seguros. “Tello fue capturado en los allanamientos y fue deportado del país, ya que estaba solicitado con código rojo, mientras que Escobar logró evadirse a Colombia. Le hicimos seguimiento en varias partes, pudimos determinar que trabajaba directamente para Alvaro Uribe y era protegido por el B2 colombiano” (inteligencia militar de ese país). Nuevo escándalo de interceptaciones y “chuzadas” Carlos Escobar Marín, junto a otro “hacker” llamado Andrés Sepúlveda, son acusados en Colombia de estar involucrados en interceptaciones y espionaje ilegal al proceso de paz del Gobierno colombiano con las Fuerzas Armadas Revolucionarias de Colombia (FARC). Sepúlveda fue detenido a solicitud de la Fiscalía de ese país. Escobar, según la televisora colombiana Canal Uno, “se precia en las redes sociales de manejar una cuenta de Álvaro Uribe”, algo que el expresidente colombiano negó. “Sin embargo, Escobar Marín aparece en varias fotografías con el exmandatario”. En una de ellas se ve tanto a Uribe como a su candidato presidencial, Óscar Iván Zuluaga, en una fiesta de esta campaña, bailando con algunas de sus partidarias mientras Carlos Escobar, muy cerca de ellos, les toma fotos con su celular. “El presunto hacker compañero del detenido Sepúlveda se enorgullece de publicar en sus sitios de internet otras fotografías con el exjefe de Estado”. “Escobar no se jacta solo de trabajar para Uribe. De este segundo hacker se afirma en las páginas web que tuvo contratos para manejarles cuentas electrónicas al senador uribista Armando Benedetti, a la fórmula vicepresidencial de Zuluaga, Carlos Holmes Trujillo y a José Obdulio Gaviria (asesor de Uribe cuando era presidente), entre otros”. | ||

| | |

| |

Twittear Seguir a @denunciando

|

| | #1.5 |

| SponSor  | |

| |

| | #2 |

|

OHHHH SI CREO QUE ERAN MAS AVERIGUATE BN  | |

| | |

| | #3 |

| Denunciante Leyenda | Falso, el Caín de América usa quijadas de burro con micrófonos que le dieron los aliens illuminati reptilianos.  |

| | |

| | #4 |

| Denunciante Bronce |

hahaha imaginatealguienlespiando3milcelulares...nahnojodas |

| | |

| | #5 |

| Denunciante Plata |

Estuve leyendo hasta que vi el nombre de Carlos Escobar,e se gordo ridículo es sólo un vendedor de humo, un estafador.

|

| | |

| | #6 |

| Denunciante Dorado | SENCILLO: UN EJEMPLO... Así implanta la NSA sus "firmware espía" en routers de Cisco 15 de mayo de 2014 | RSS Twitter Facebook Google Plus follow us in feedly Versión móvil Versión tablet  NSA routers Hace unos días Glenn Greenwald presentó su libro "No place to hide", y en él se encontraban entre otras cosas fotos de cómo la llamada Tailored Access Operations (TAO) -una división de la NSA- opera a la hora de interceptar dispositivos de comunicaciones como routers y switches antes de que lleguen a sus compradores, para incluir chips o firmwares que permitan monitorizar esas transferencias de datos. Este periodista fue el encargado de entrevistar a Edward Snowden y de ir filtrando los documentos que el antiguo experto informático de la NSA había recolectado. Ya se había hablado de este tipo de actuaciones en routers y otros equipos de conexión a redes de datos, pero ahora el procedimiento se ha visto ilustrado y explicado con fotos en las que se "adapta" un router de Cisco. Uno de los responsables de estas operaciones citado en el libro indica que estos caballos de Troya eran operaciones especialmente productivas para el TAO ya que las convierten en soluciones en las que se puede basar buena parte de sus actividades de monitorización y espionaje. El procedimiento se describe claramente: Así es como funciona: Los envíos de dispositivos de red informáticos (servidores, routers, etc.) se envían a nuestros objetivos en todo el mundo pero antes son interceptados. A continuación se redirigen a una localización secreta donde empleados de la Tailored Access Operations/Access Operations (AO-S326), con el apoyo del Remote Operations Center (S321) habilitan la instalación de implantes de balizas directamente en los dispositivos electrónicos de nuestros objetivos. Estos dispositivos se reempaquetan y se vuelven a poner en tránsito hacia su destino original. Todo esto ocurre con los socios de la Comunidad de Inteligencia y los gurús técnicos del TAO. Las imágenes y los datos corresponden a un artículo publicado en junio de 2010 como parte de las comunicaciones internas del Target Development Department (S3261). En las fotos se puede ver a los empleados de la NSA abriendo la caja de un router de Cisco e instalando el firmware con un sistema especialmente preparado para esta tarea. Bueno es simple cuando hay toda una multinacional del crimen trabajando para el Uribaquiano. |

| | |

| | #7 |

| Denunciante Dorado |

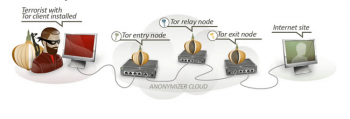

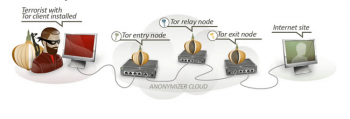

Más ejemplos...sencillo... Cómo espía la NSA a los usuarios de Tor por Yonseca a genbeta.com 04/10/2013 14:01 publicado: 04/10/2013 15:40 The Guardian sigue con las filtraciones de la NSA, y la última se refiere a Tor. Este software permite navegar de forma anónima por Internet y acceder a servidores web ocultos, todo con tráfico cifrado y enrutado de tal forma que es muy difícil detectar la procedencia original. Tor está basado en la técnica del enrutado cebolla o por capas. A grandes rasgos, lo que hace el cliente es enviar un paquete a un nodo de la red, este lo envía a un segundo nodo, el segundo a un tercero… Cómo espía la NSA a los usuarios de Tor 04 de octubre de 2013 | 20:47 CET gjulianm Guillermo Julián Google+ @gjulianm Editor en Genbeta RSS Twitter Facebook Google Plus follow us in feedly Versión móvil Versión tablet NSA is watching you... The Guardian sigue con las filtraciones de la NSA, y la última se refiere a Tor. Este software permite navegar de forma anónima por Internet y acceder a servidores web ocultos, todo con tráfico cifrado y enrutado de tal forma que es muy difícil detectar la procedencia original. Tor está basado en la técnica del enrutado cebolla o por capas. A grandes rasgos, lo que hace el cliente es enviar un paquete a un nodo de la red, este lo envía a un segundo nodo, el segundo a un tercero… y así siguiendo una ruta más o menos aleatoria hasta que sale de la red Tor, llega a Internet y la respuesta vuelve al cliente original. Todo ello con cifrado a cada paso: tenéis una explicación más completa de cómo funciona Tor aquí mismo, en Genbeta. La NSA y el GCHQ han utilizado ataques conocidos junto con su poder e influencia para atacar y “desanonimizar” a usuarios de Tor. Sin embargo, no lo han conseguido con el 100% de usuarios ni han logrado atacar a usuarios específicos: por el contrario, lo que hacen es “poner trampas” y ver quién cae. Tampoco han roto la seguridad y cifrado de Tor, los ataques se dirigen más bien a otros programas que use el objetivo para “colarse” en su ordenador. Lo que la NSA ha hecho con Tor se puede dividir en dos partes: por una, análisis para detectar a los usuarios y por otra ataques para comprometer sus ordenadores y poder espiarles sin problemas de forma continuada. Análisis: desde usuarios “tontos” hasta revelación cookies Dumb Users  La NSA quiere saber quién está haciendo qué en Internet en todo momento, y Tor se lo pone difícil. Todas las técnicas de análisis están enfocadas a saber quién está detrás de cada petición de Tor, para o bien añadir esos datos a sus registros o bien efectuar más ataques sobre el objetivo posteriormente. La primera parte consiste en distinguir si una petición a una página web viene de la red Tor o de un usuario normal. No es un paso difícil: Tor deja muchas huellas que hace que su detección sea sencilla. Por ejemplo, TorButton no desvela el número de compilación de Firefox que estás usando. Lo hace por motivos de privacidad, y porque no pasa nada si se detecta una petición Tor: lo que de verdad importa es que no se pueda distinguir entre varios usuarios Tor. Lo siguiente que hay que hacer es saber quién hay detrás, y la NSA ha desarrollado varias técnicas de análisis. La NSA compara los datos que hay en el tráfico normal con los de tráfico Tor para vincularlos y saber quién es quién. En las presentación filtrada por The Guardian, la que más me ha llamado la atención es Dumb users (EPICFAIL), o en castellano “Usuarios idiotas (fallo épico)”. La idea es sencilla: fijarnos en fallos de los usuarios que revelen su identidad. Por ejemplo, pongamos que un usuario, Bob, escribe normalmente en un foro bajo el seudónimo bob8819. Más tarde, empieza a usar Tor para visitar otras páginas. La NSA no sabe quién es el que está haciendo esas visitas, hasta que de repente Bob escribe en su foro habitual bajo su seudónimo de siempre usando Tor. Con esa información, Bob ha desvelado su identidad y ha permitido a la NSA vincular esas visitas desconocidas de Tor con otras visitas de las que ya conocía el origen. En resumen, lo que hace la NSA es vincular el tráfico de un usuario Tor a otro tráfico normal (que sabemos de dónde viene) mirando qué partes comunes hay entre los dos. Aquí, las partes comunes eran nombres de usuario y correos. El siguiente nivel es usar las cookies. La idea es aprovechar cookies que “sobrevivan” a la navegación con Tor, por ejemplo si se usa mal el navegador con Tor y no se borran al pasar a la navegación normal (no anónima). Según la presentación, las cookies de DoubleClick (red de anuncios) serían una buena forma para identificar usuarios Tor. Por último, la NSA también podría estudiar la fecha, hora y lugar de conexión de un objetivo y después buscar conexiones a Tor con los mismos parámetros. Sin embargo, es difícil seleccionar los candidatos y los programas que están en marcha no son muy eficaces.  El otro tipo de técnicas de análisis se basan en estudiar la red Tor. La primera es sencilla de entender: la reconstrucción de circuitos. Si la NSA controla todos los nodos de un circuito, podría vigilar por dónde va el paquete, desde que lo envía el usuario original hasta que sale a Internet. Sin embargo, controlan un número muy bajo de nodos, de tal forma que la probabilidad de que un paquete visite sólo los nodos de la NSA es ínfima, lo que hace la reconstrucción de circuitos casi imposible. También existe el análisis de tiempos, que es igualmente simple. Por ejemplo, pueden detectar que cuando un paquete entra a la red Tor, sale otro a los 300 milisegundos en otra parte del mundo hacia el ordenador de nuestro amigo Bob. Si se repite mucho ese patrón de latencia, es muy posible que ese tráfico de Tor esté originado por Bob Exploits, ataques directos contra usuarios: FoxAcid  Ya podían poner nombres mejores... Una vez que la NSA ha detectado quién está detrás de un cierto tráfico Tor, pasa a atacarle para ganar acceso a su ordenador y poder espiarle continuamente. Los ataques se ejecutan de varias formas. Muchas veces, se atacan vulnerabilidades en Firefox (el navegador usado por Tor Browser Bundle). Por ejemplo, EgotisticalGiraffe aprovechaba un fallo en la gestión que Firefox hacía de la librería EX4. También se cree que podrían haber explotado una vulnerabilidad en Javascript. Tampoco era fácil de hacer, ya que muchas veces los usuarios de Tor desactivan Flash y JavaScript y por lo tanto exponen menos vulnerabilidades. Los encargados de explotar estas vulnerabilidades (entre otras muchas) son los servidores FoxAcid. Estos servidores tienen un nombre de dominio normal, son públicos y no parecen tener relación con la NSA. Cuando los visitas no son más que otra página web más, normal y corriente. Esos servidores responden sólo a URLs especiales, llamadas etiquetas FoxAcid. Cuando un navegador visita una URL especial, el servidor infecta el navegador y después el ordenador entero para poder controlarlo. Esa URL, además de decir a FoxAcid que hay que atacar al visitante, también contiene una identificación que permite al servidor saber a quién está atacando, qué relevancia tiene, si es un objetivo prioritario… ¿De qué le sirve saberlo? Los ataques usados por FoxAcid se deciden en función de la importancia del objetivo. Como imaginaréis, no es una buena idea que el usuario pueda detectar que está siendo atacado. Por eso, en función de su importancia, FoxAcid utiliza unas u otras vulnerabilidades. Por ejemplo, para un objetivo muy importante explota las vulnerabilidades más potentes y difíciles de detectar y menos usadas, para garantizar que el ataque tendría éxito. Si, por el contrario, el objetivo no es tan importante, usarían vulnerabilidades más conocidas para evitar ser detectados y también para no desvelar su “artillería pesada”. La identificación también sirve al grupo TAO (Tailored Access Operations) a especificar los planes de ataque para cada objetivo. Una vez infectado el objetivo, se ejecutan varios “programas” en su ordenador. Entre ellos, los más básicos recogen información y configuraciones del ordenador para transmitirlos a la NSA y permitir así a un analista infectar todavía más el ordenador y llevar a cabo otro tipo de tareas. ¿Cómo llevar al usuario a FoxAcid? Quantum No hemos explicado cómo conseguía la NSA que los usuarios visitasen los servidores de FoxAcid. Usaban técnicas como el phishing, o modificando páginas web visitadas por sus objetivos (por ejemplo, un foro de venta de armas); incluso a pesar de que eso podría infectar a cualquier usuario de Tor, entre los que hay informantes de EEUU o personal de su ejército. Sin embargo, lo más importante es el programa Quantum. Quantum responde más rápido que el servidor legítimo para que el objetivo reciba las respuestas deseadas. Los servidores Quantum llevaban a cabo ataques man-in-the-middle, o de “hombre en el medio”. El método de ejecutarlos es bastante burdo. Cuando un usuario hace una petición a un servidor, Quantum lo detecta y responde al usuario antes de que le llegue la respuesta del servidor legítimo. Tal y como están diseñados los protocolos de red, el ordenador del usuario se quedará con la respuesta de Quantum y descarta la del servidor legítimo por haber llegado más tarde. Para que estos ataques tengan éxito, la NSA se aprovecha de su poder y acuerdos con las telecos. Los servidores Quantum están en puntos centrales de la red de Internet, de tal forma que serán mucho más rápidos que cualquier otro servidor. Con Quantum, la NSA puede modificar la respuesta que recibe el usuario y hacer lo que quiera con ella. Por ejemplo, puede decirle que la dirección de descarga de una imagen de una web es la de un servidor de FoxAcid, lo que desencadenará un ataque cuando el navegador trate de mostrar la imagen. Exploits para que el usuario se descubra Con FoxAcid la mayoría de ataques son dirigidos, pero también existe la posibilidad de llevar a cabo ataques más generales (por ejemplo, como comentábamos antes, modificando páginas web que suelan visitar los objetivos). En este caso, la NSA seguiría sin saber quién es el usuario real, así que han creado exploits que hagan que el ordenador descubra su identidad. Por ejemplo, podrían marcar el tráfico saliente o el user-agent (la cadena que identifica el navegador) para poder seguir los paquetes cuando salgan de la red Tor. También podrían forzar a los usuarios a usar circuitos que sólo pasen por nodos controlados por la NSA. Tor sigue siendo seguro, pero usarlo quizás te ponga en peligro La NSA todavía no ha conseguido romper Tor ni su cifrado. No puede coger un paquete de tráfico Tor y decir automáticamente de dónde viene y qué datos tiene. De hecho, las técnicas que usan no son especialmente efectivas ahora mismo, sobre todo si el usuario toma las precauciones necesarias. De hecho, tanta técnica nos indica que no hay ninguna puerta trasera y que podemos confiar en Tor a pesar de que lo financie el Departamento de Defensa de EEUU. Tampoco parece que quieran tumbar Tor. Ya no porque les resulte difícil, sino porque muchos de sus objetivos lo usan y asustarlos podría ser contraproductivo. El problema ahora mismo es precisamente ese: usar Tor te pone en el punto de mira. Puedes ser víctima de un ataque de la NSA que infecte tu ordenador sin que te des cuenta. Como nos comentaban hace unos días, si la NSA quiere, puede entrar y no vas a poder detectarlo. Guillermo Julián Google + @gjulianm Editor en Genbeta |

| | |

| | #8 |

|

paranoia  | |

| | |

| Etiquetas |

| uribe caín de américa |

| |